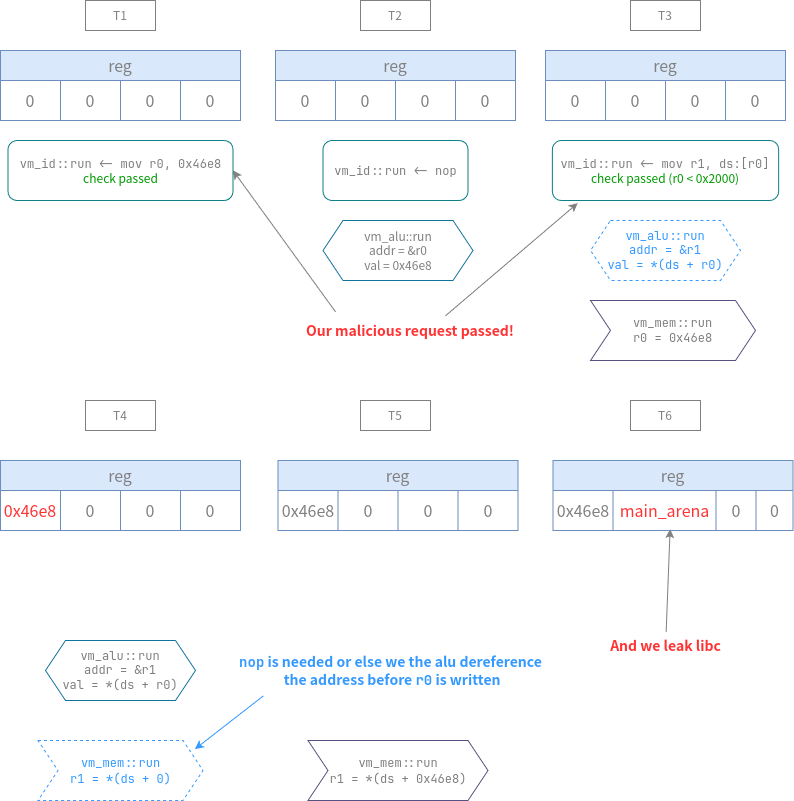

CTF题解Magic VM利用时序漏洞绕过检测,伪造FILE实现代码执行。

-

ningbo2024 初赛 - House of Minho

利用堆溢出技术,通过一系列精细的内存操作泄露heap和libc地址,最终实现利用“House of Apple”漏洞的攻击。

-

ningbo2024 初赛 - Wal1et

通过栈溢出覆盖

scanf@got,利用check函数中的scanf实现代码执行,最终获取flag。 -

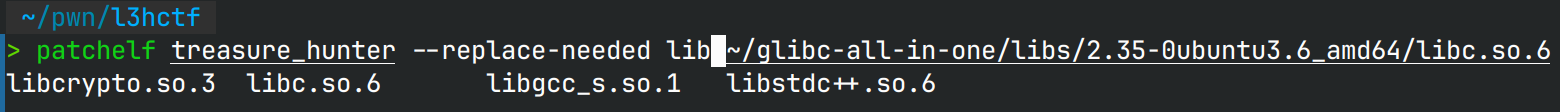

修复zsh上patchelf自动补全的错误

如果你使用zsh来作为你的主力shell的话,那你在使用patchelf的时候一定受到过这样的困扰: 在尝试补全--set-interpreter后的参数时,按下tab就变成了 _arguments:463: command not found: dynamic; 在尝试补全--replace-needed后的参数时,又变成了 _arguments:463: command not fo... -

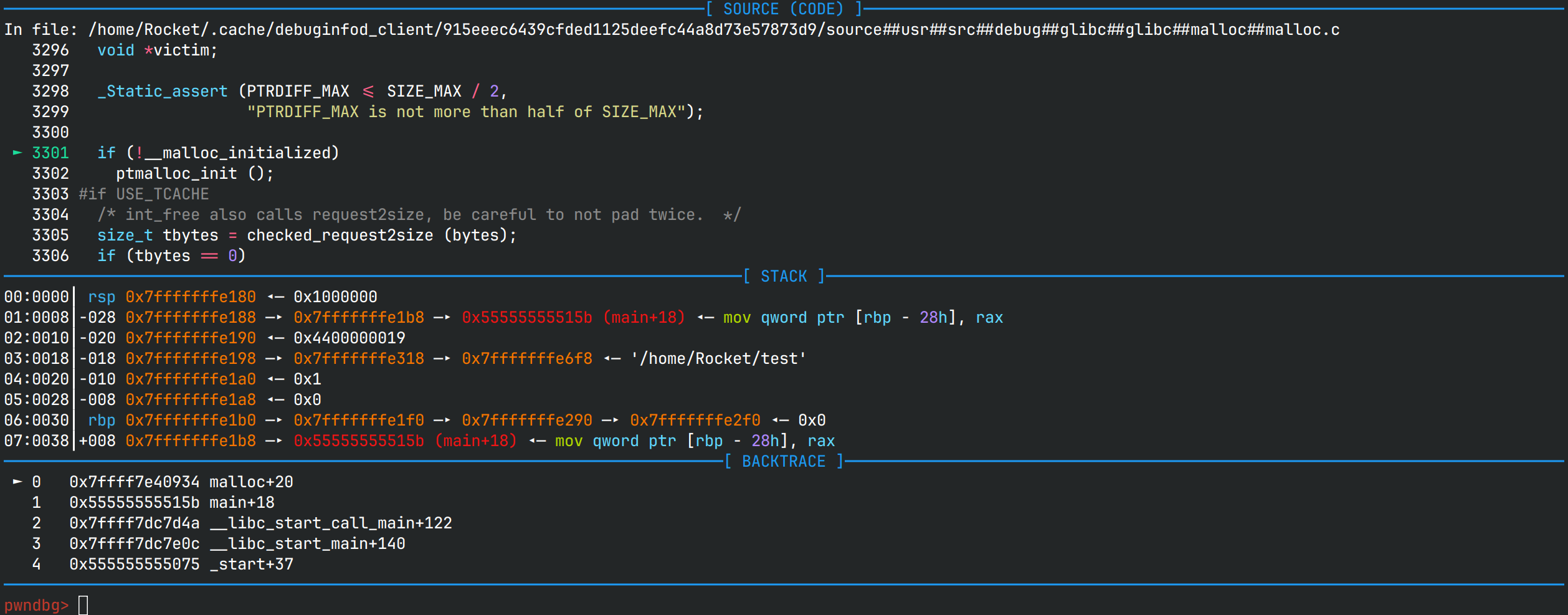

摆脱调试符号的困扰:使用debuginfod拉取libc的调试符号

自从做pwn题以来,一直有一个奇怪的现象,当我调试程序时,遇到libc中的函数就会显示源代码, 但是一旦patchelf了以后Pwndbg就无法显示源代码了 注:笔者使用Arch Linux 背景今年打宁波赛的时候,libc使用了难以下到的2.35-0ubuntu3.1_amd64,glibc-all-in-one下不到, 问学长,学长也没有,只能使用Rode... -

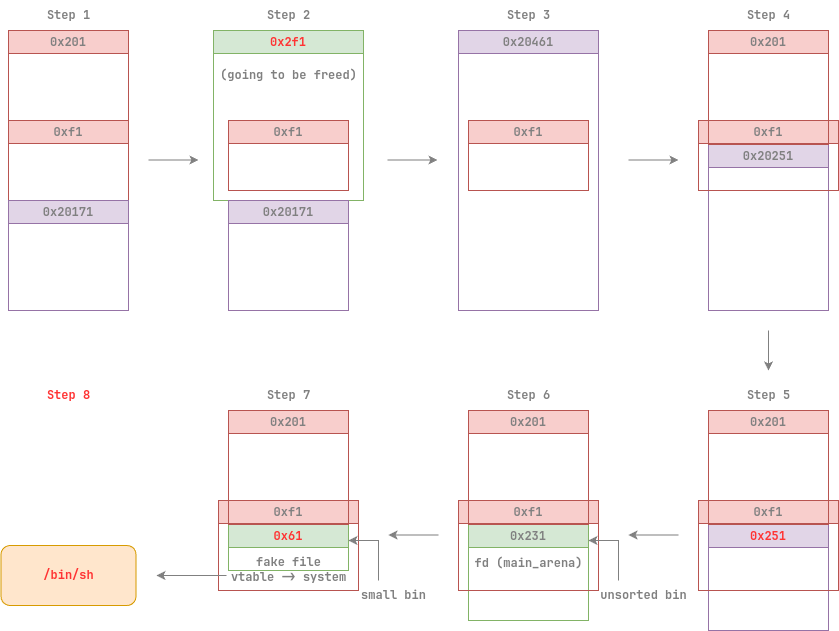

bluewhale2024 - one orange

利用House of Orange技术,结合堆溢出和libc泄露,成功利用漏洞进行攻击。

-

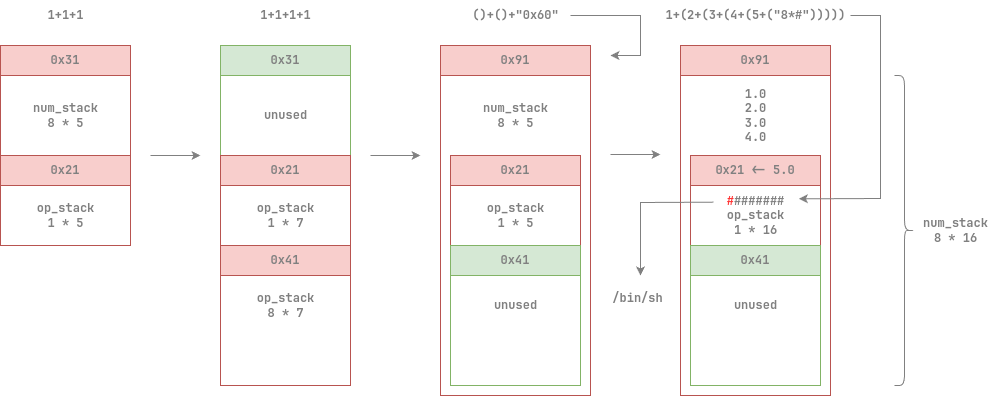

bluewhale2024 - 卡死欧计算器

利用堆块重叠漏洞,通过修改堆块尺寸实现计算器后门。

-

bluewhale2024 - baby stack

通过栈溢出和栈迁移泄露地址,最终获取flag。

-

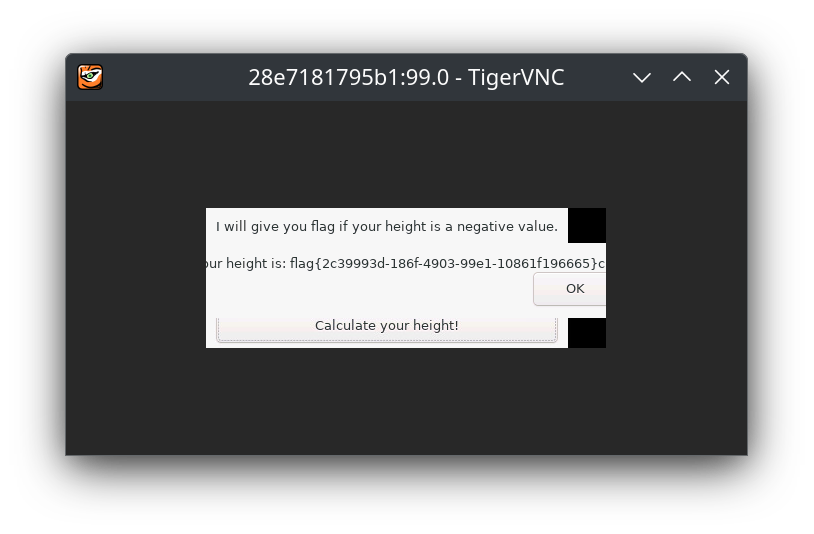

bluewhale2024 - 摩登Pwn

通过VNC连接gtk程序,利用输入大数使符号位为1,成功获取flag。

-

bluewhale2024 - padded-fmt

利用格式化字符串漏洞泄露flag,通过推算栈地址并构造特定payload实现。