实时信号指令溢出改 qtail/stack 泄露 PIE 与 libc,劫持 _IO_list_all 做 FSOP 栈迁移加 ROP 执行 shellcode 输出 flag。

-

LilacCTF 2026 - na1vm

-

LilacCTF 2026 - Gate-Way

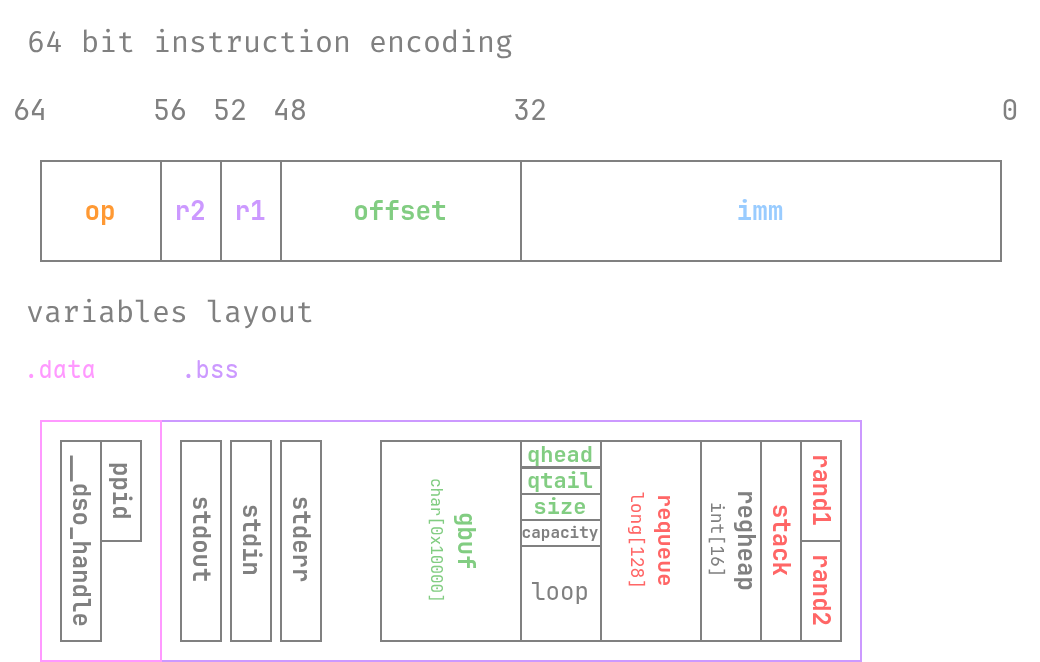

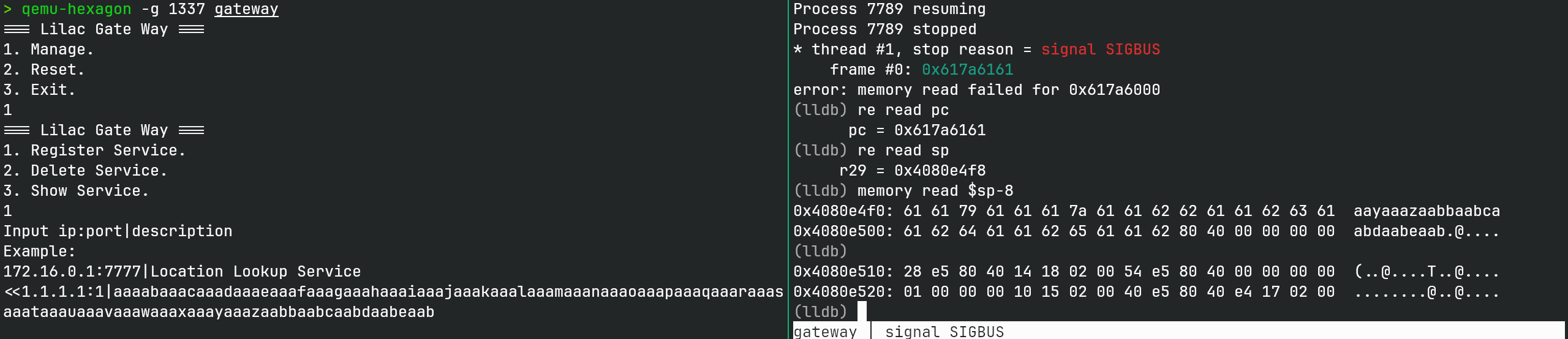

Hexagon 架构下利用栈溢出做栈迁移并用 r16–r19 控制

trap0ROP 构造execve("/bin/sh", NULL, NULL)拿到 shell。 -

LilacCTF 2026 - bytezoo

利用未清除的 fs 段寄存器泄露

main_arena定位syscall函数,绕过字符频率限制构造mprotect + read重写代码段并执行open + sendfile取flag。 -

LilacCTF 2026 - Chuantongxiangyan

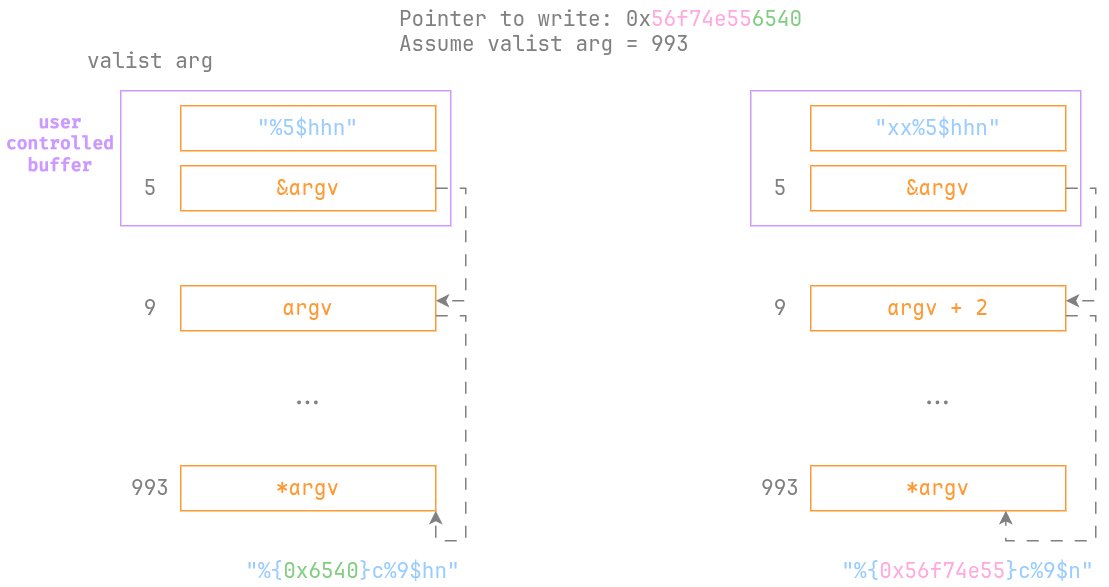

利用

snprintf格式化串多次伪造argv指针实现任意地址写,篡改 GOT 与返回地址触发 one_gadget。 -

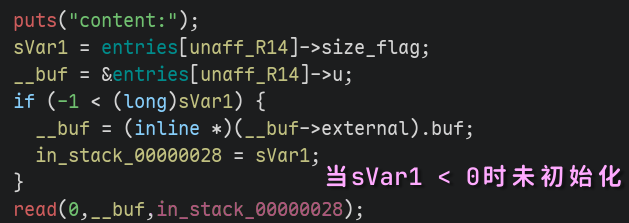

强网杯S9 2025 决赛 - CSNote

自实现堆结合 small 堆块溢出覆写

size_flag实现 small/large 转换,进而泄露 PIE 与 libc 并劫持large->writer触发 system 拿 flag。 -

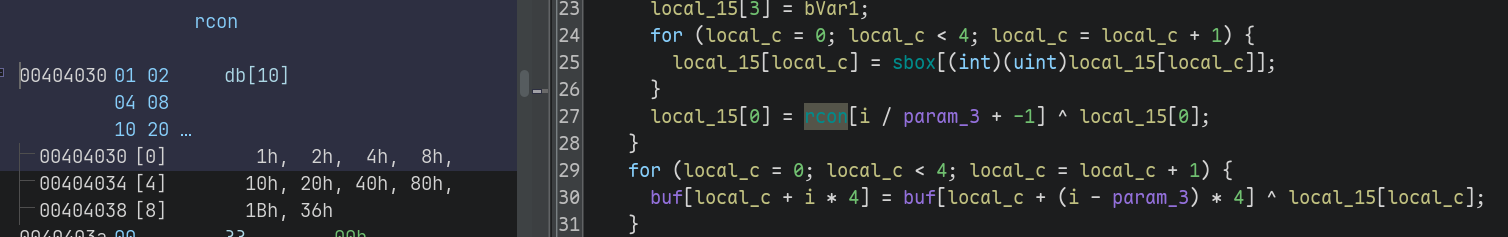

把 ROP 全都防出去:启用阴影栈

我们在这几年的题目里常常看见题目给的ELF里出现大量的

endbr64指令, 但是我们总是无视它,毕竟它从来不起作用。那么这个指令原先设计的用意是什么呢? 直接搜索,我们发现它和Intel CET强相关,这是Intel引入的一项安全措施, 旨在尽量减少ROP/COP/JOP攻击。具体来说,要想开启CET,需要... -

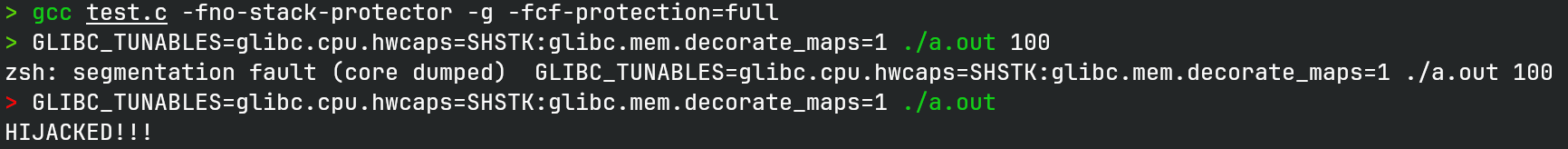

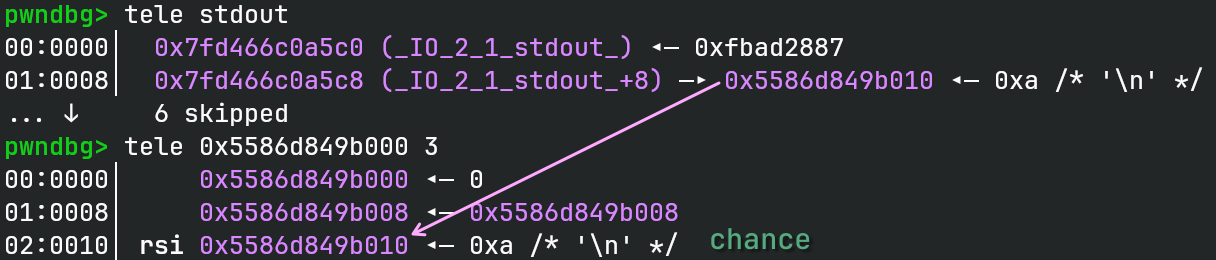

强网杯 S9 2025 初赛 - file-system

利用负索引绕过检查泄露

__dso_handle与栈地址,通过修改stdout获取无限编辑机会,最终覆盖返回地址执行 shellcode。 -

强网杯S9 2025 初赛 - bph

利用部分写和任意写0泄露libc并拓展为任意写,构造House of Apple 2链,通过

mov rsp, rdx; ret实现栈迁移绕过seccomp执行ROP打印flag。 -

QEMU 引入 NX 到 qemu-user 中(栈不可执行)

在网鼎杯决赛,我还利用过 qemu-user 没有 NX 的特性,在栈上执行 shellcode, 然而在最近的湾区杯,有师傅惊讶地发现本地的 qemu-user 不能在栈上执行 shellcode 了。是我记错了?还是 qemu 发生了变更,增加了 NX?二分定位版本号后, 我最终定位到添加 NX 特性的版本是...

-

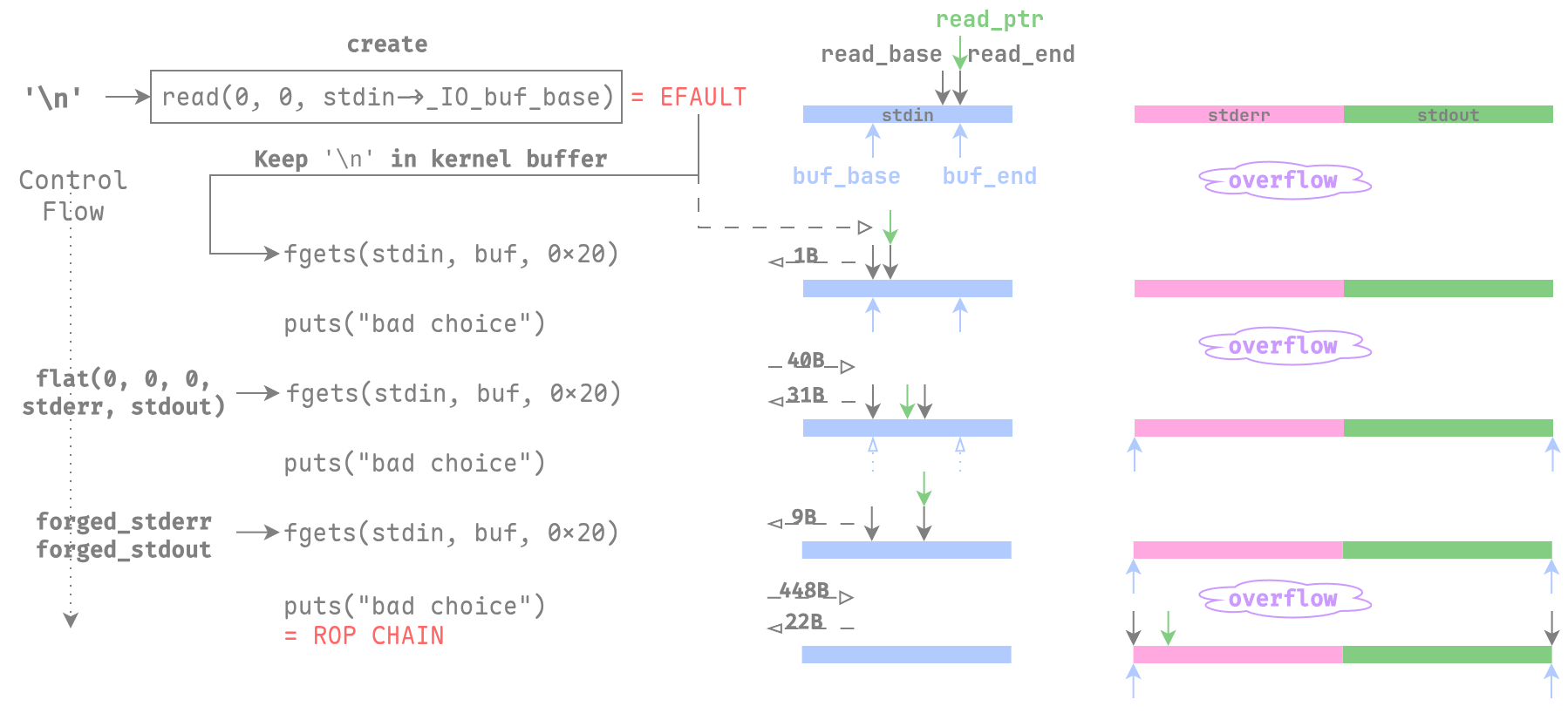

羊城杯 2025 初赛 - hello_iot

通过自定义AES换S盒加密登录验证、利用

/log泄露libc和指令地址、/work触发栈溢出实现RCE获取flag。