通过格式化字符串漏洞,利用libc泄露和oneGadget实现远程代码执行。

-

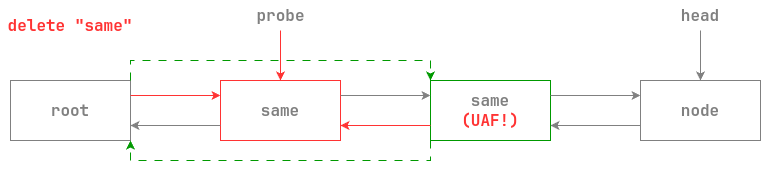

矩阵杯2024 - NoteManager

通过链表的UAF漏洞,利用哈希碰撞和字符串长度差异,成功泄露libc和heap地址并获得shell。

-

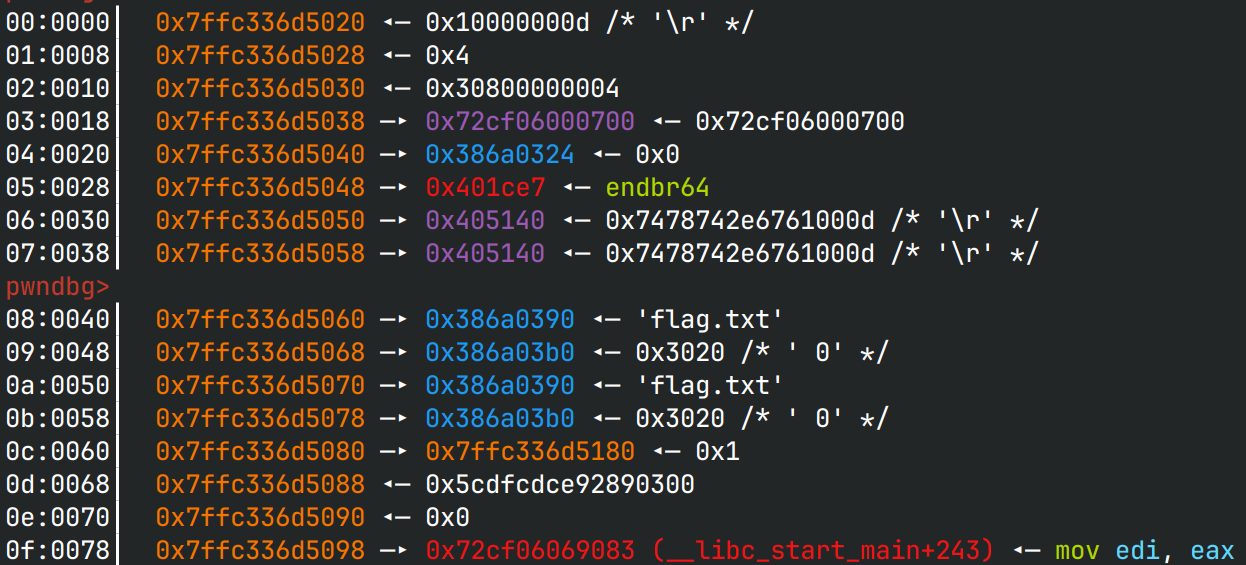

DASCTF 2024暑期挑战赛 - vhttp

通过栈溢出和jmp_buf利用成功读取flag.txt。

-

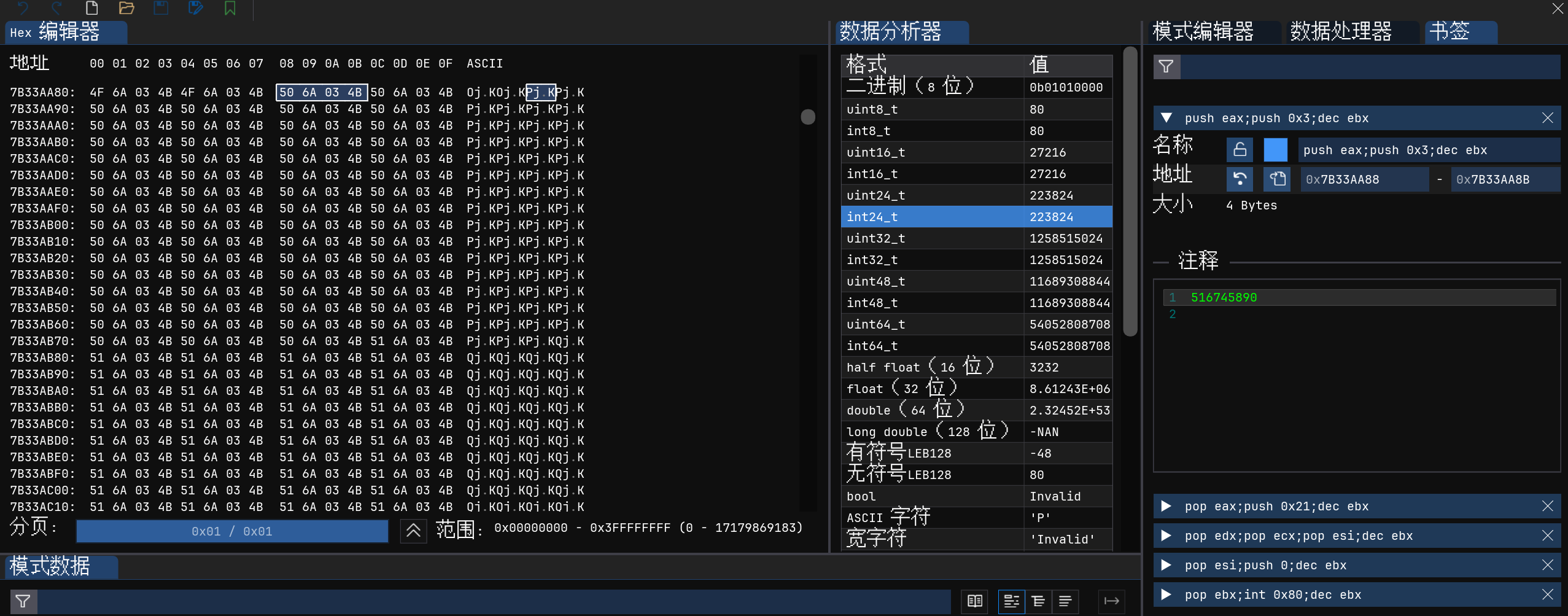

矩阵杯2024 - fshell

通过暴力打表获取浮点数对应的输入,利用mprotect实现shellcode执行,成功获取shell。

-

磐石行动高校赛2024 - AWD

首次线下参赛未获分数但获得保底三等奖,揭示了靶机漏洞及利用技巧。

-

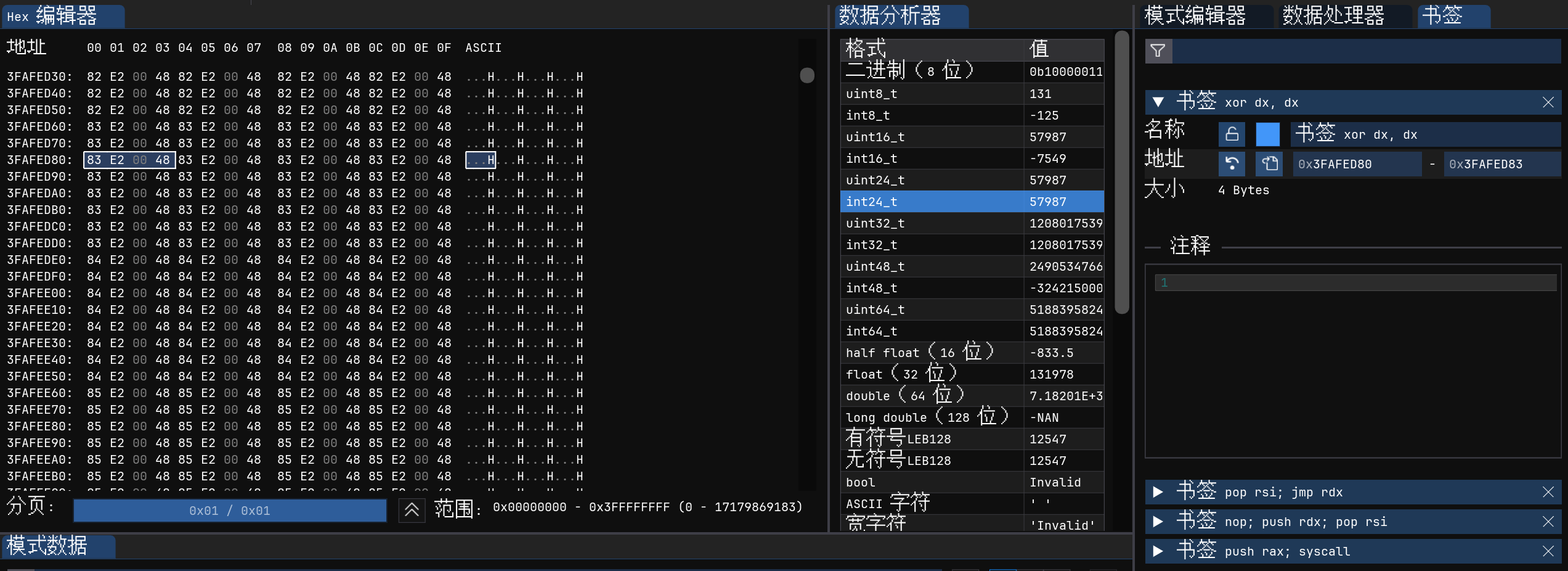

磐石行动高校赛2024 初赛 - scflaot

通过暴力打表获取浮点数对应的输入,利用可用的

writev和openat实现shellcode执行,最终获取flag。 -

磐石行动高校赛2024 初赛 - 推箱子

通过推箱子小游戏引发缓冲区溢出,利用ROP攻击获取shell。

-

Hello Hexo

从今天开始,我正式开始使用hexo来搭博客啦,之后我也会慢慢把wp搬过来。正值暑假,也是时候做点有意义的事了,搭个博客,方便自己看,也方便别人看。

-

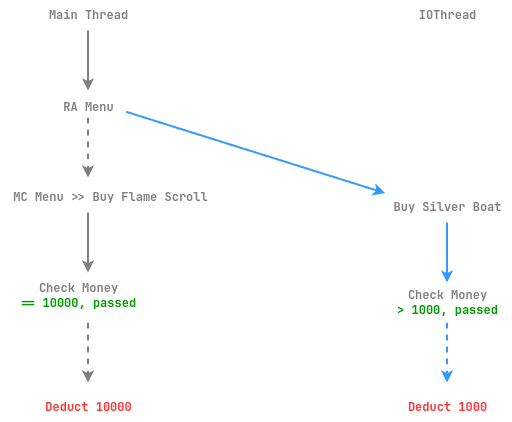

rctf2024 - taskgo

利用条件竞争和UAF漏洞,通过溢出玩家金钱和操控函数指针,成功获取程序的BackDoor地址并提取flag。

-

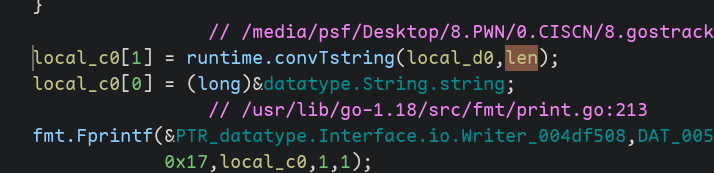

ciscn2024 - gostack

通过栈溢出控制返回地址,利用Go程序的漏洞成功执行命令获取flag。