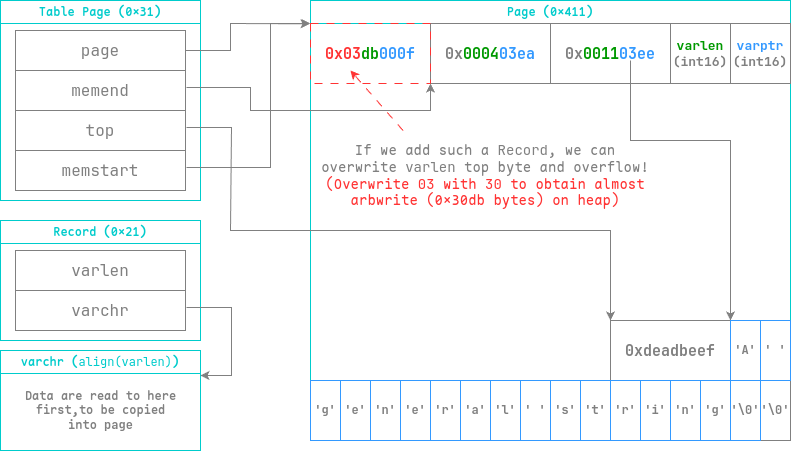

利用page存放record方式的漏洞实现堆上任意读写,泄露heap和libc地址,最终通过控制堆块和伪造文件结构打House of Apple 2获取flag。

-

在硬盘之间迁移 Arch Linux

为了腾出一块硬盘用来装在香橙派上,也为了获得更好的数据安全性,我购买了一块致态,并迁移了我的系统。虽然当时我的确是看的wiki安装的系统,但是过了一年半载后,我发现自己已经忘得差不多了。在重读wiki,迁移了系统后,我又发现grub有些“不安全”,却不曾想为了让grub“安全”有些麻烦...在帮同学装ArchLinux的时候,又遇到了新的麻烦...

-

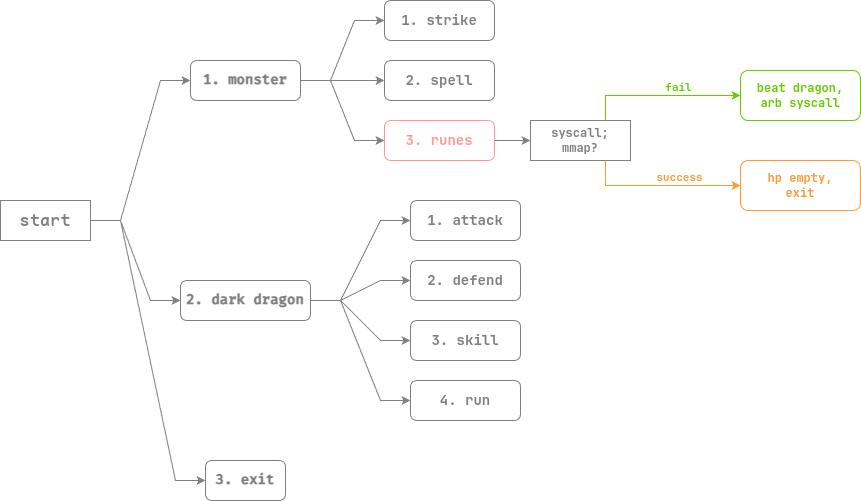

第三届阿里云CTF - runes

通过利用

prctl的PR_SET_MDWE系统调用,禁止mmap分配可执行内存来击败恶龙,并通过brk和execve获取shell。 -

强网杯 2024 初赛 - expect_number

通过修改

vtable指向含栈溢出的favorite函数,利用异常处理机制劫持控制流至后门函数,成功 get shell。 -

没有应答的IPv6长连接

开启tproxy后,直连的网站偶尔要等待1分钟才能建立连接,否则就是响应超时,反倒是代理一直都能直接连接。 然而,关闭tproxy后,反而一点问题都没有了,直连几乎没有延迟。在加入了archlinuxcn群组后, 我和群友一起排除干扰项,排除了*ray、dns后,真正的根源是...

-

2025 新年火箭杯

去年除夕就搞了“第一届火箭杯”,今年新一届来了!奖金加码到300元,题目增加一题,还搭建了专用平台(虽然没什么人做)。一起来看看平台搭建和题目详解吧

-

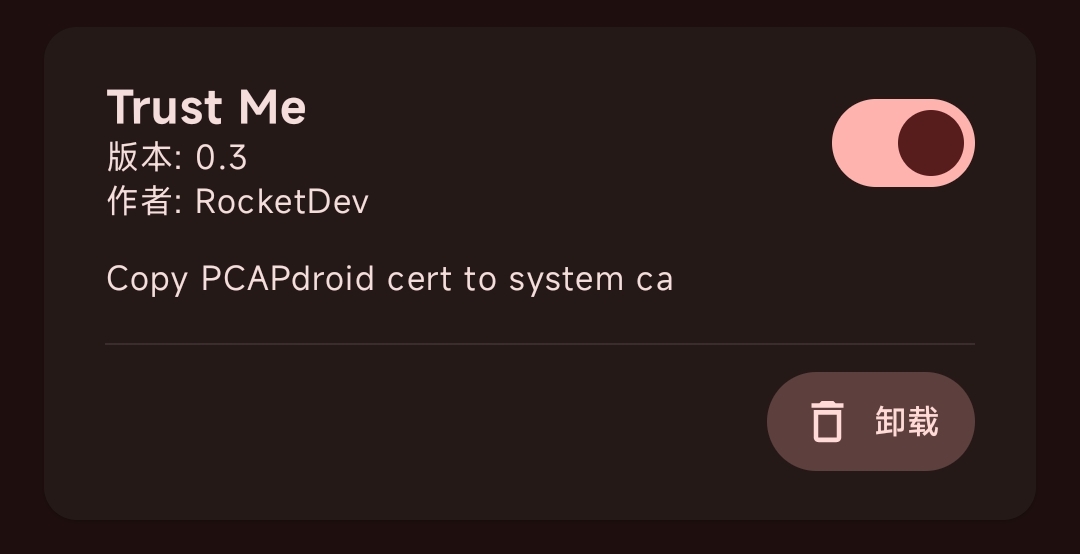

在手机上向根证书区注入用户证书

在手机上抓包,可以使用

PCAPdroid,但是为了解包https流量,需要做中间人攻击,安装用户证书,并在通知栏中显示“网络流量可能受到监控”。为了把这些字样去除,可以使用KSU模块将准备好的用户证书复制到根证书区,随后就可以删除用户证书了。然而,模块却引入了新的问题... -

纯C语言实现的数据结构大作业

这个学期选了数据结构实验课(C语言版),我就打算用纯C完成任务,但是由于开课时间短,实际上想要独立完成还是需要花不少时间的。而且在任务的约束下,使用AI并不能给出正确的代码。不过最后除了排序我还是独立完成了所有模块(排序这么公式化的模块还是好抄的)。

-

“安康杯” 青年网络安全技能大赛

安康杯上一道很简单的awdp pwn,虽然只要patch掉后门就可以拿防御分了,但是实际漏洞点不止1个。最后我培训的队伍成功patch了,取得了不错的成绩。

-

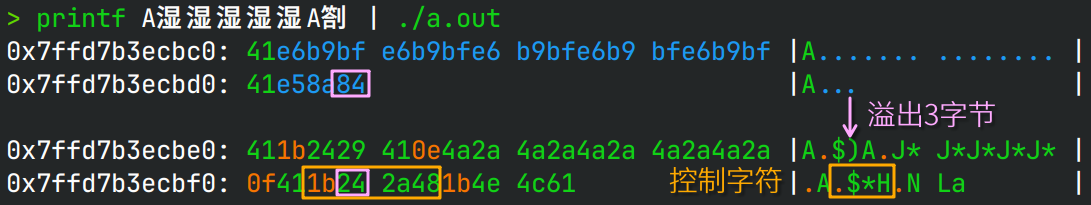

赛博杯新生赛 2024 - StackLogout 出题博客

去年4月份左右 pankas 转发了一篇推文,讲PHP通杀的,我一看原文,竟然是glibc组件的bug,并且有cve编号。博客很详细,还更了整整3篇,不用调试就能看懂。自从看到CVE-2024-2691的缓冲区溢出,我就一直想着考上一题,这次趁着新生赛,它来了!