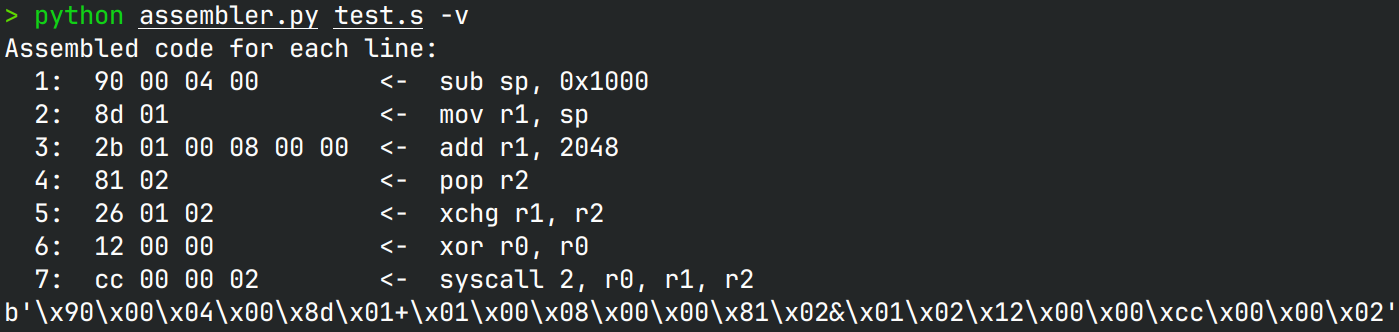

利用虚拟机中sp越界漏洞,构造字节码劫持read@GOT为execve,执行execve("/bin/sh", 0, 0)获取shell。

-

羊城杯 2025 初赛 - mvmps

-

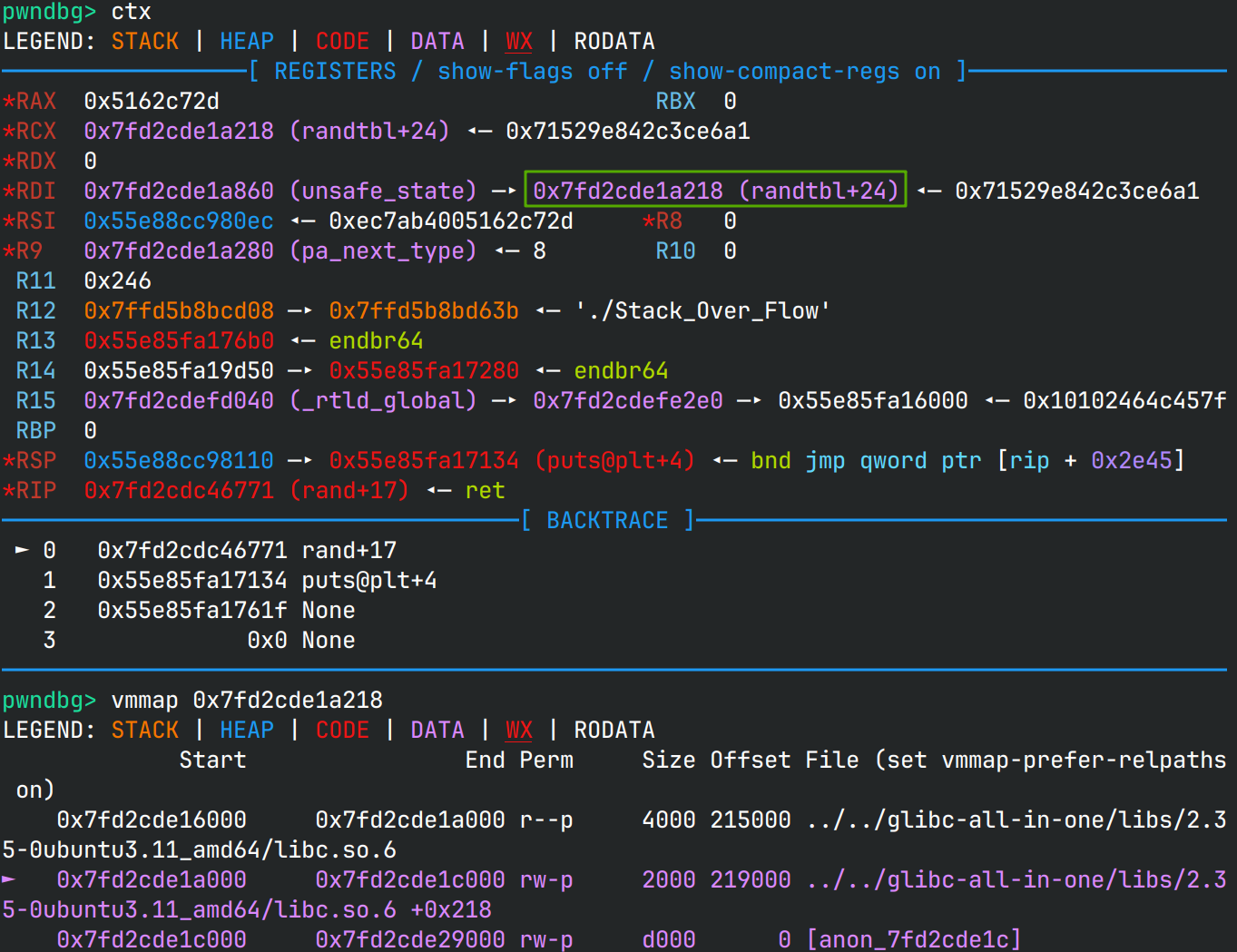

羊城杯 2025 初赛 - stack

利用栈溢出结合Partial Write泄露PIE和libc地址,构造ROP链绕过seccomp执行

openat和sendfile读取flag。 -

湾区杯 2025 初赛 - odd_canary

利用构造器重置canary为0,泄露libc与栈地址后栈迁移执行

system("/bin/sh")。 -

陇剑杯 2025 初赛 - MagicBox

逆向分析基于 0dMIPS 模拟器的 MIPS64 程序内存,通过新增的 magic 指令与 magic_out 机制还原加密的 flag。

-

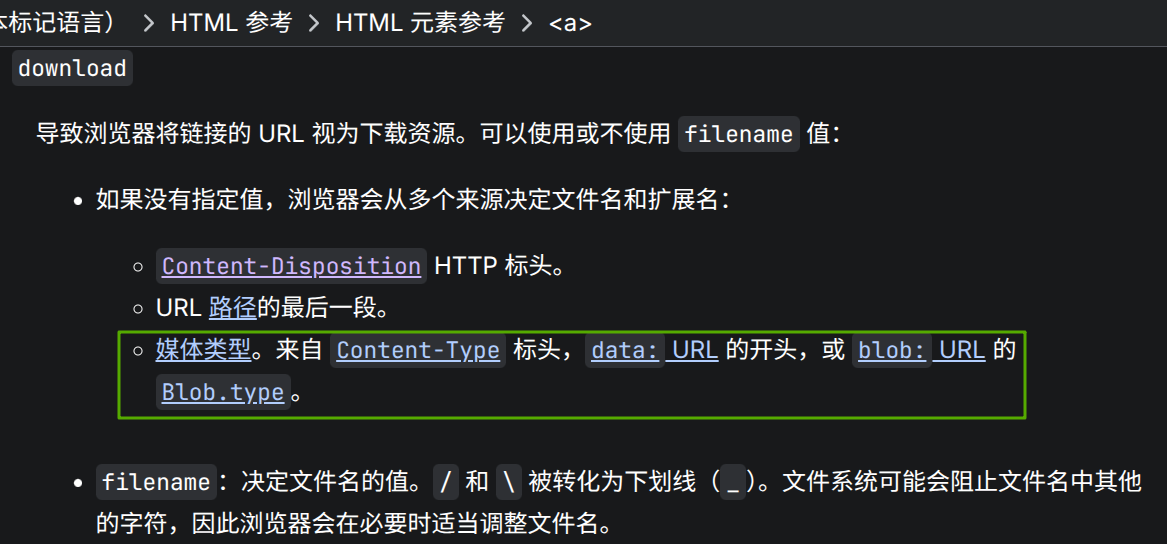

从前端解决下载无后缀文件出现后缀的问题.txt

最近我们的新生训练赛就要开始了,题目陆陆续续到了测试阶段,对于pwn题, 一些简单题就只需要提供一个binary文件,没有后缀,下载下来就能直接打。结果上传一看, 限制了文件类型。好不容易能上传任意文件了,下载下来却发现多了一个

.txt后缀。 ELF怎么可能有后缀呢... -

在termux上运行pwndbg

在开发过程中,调试器是绕不开的一环,如果使用gdb的话,pwndbg是必不可少的伴侣。 平时大家主要在 PC 上使用 pwndbg,但偶尔只带了手机时,也需要在手机上做一些探索。 借助termux,可以实现在手机上编译并调试,不过只有原版的gdb未免过于简陋,有没有办法将 pwndbg搬到手机上呢?有的,兄弟...

-

上海磐石行动 2025 初赛 - user

利用负索引越界修改

stdout泄露libc并覆盖__free_hook为system实现get shell。 -

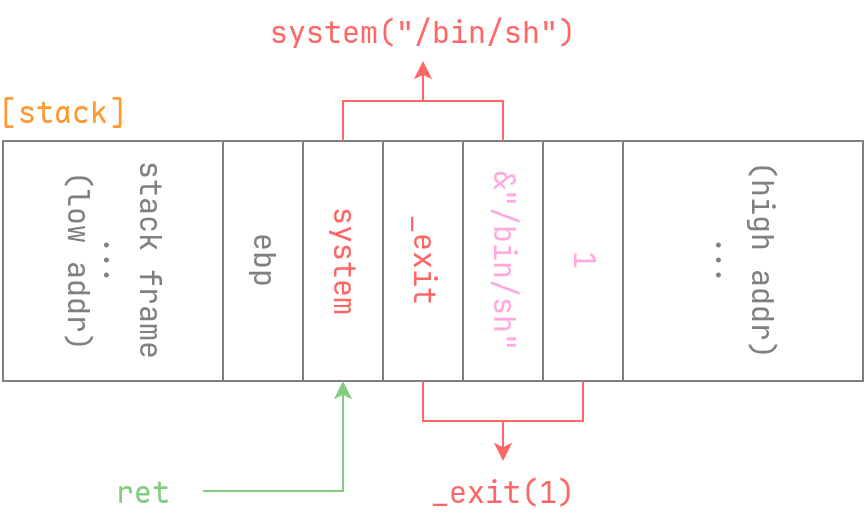

上海磐石行动 2025 初赛 - account

栈溢出利用ret2libc构造32位ROP链泄露libc并执行

system("/bin/sh")。 -

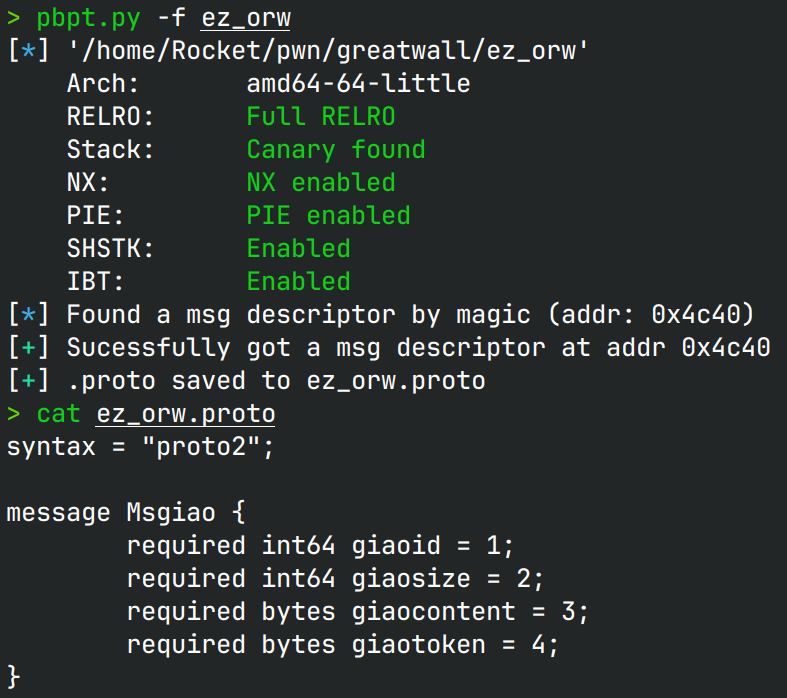

长城杯 2025 决赛 - orw

利用 protobuf-pwn-tool 还原结构体,分析错误RC4实现与无效seccomp,构造可打印shellcode绕过检查获取shell。

-

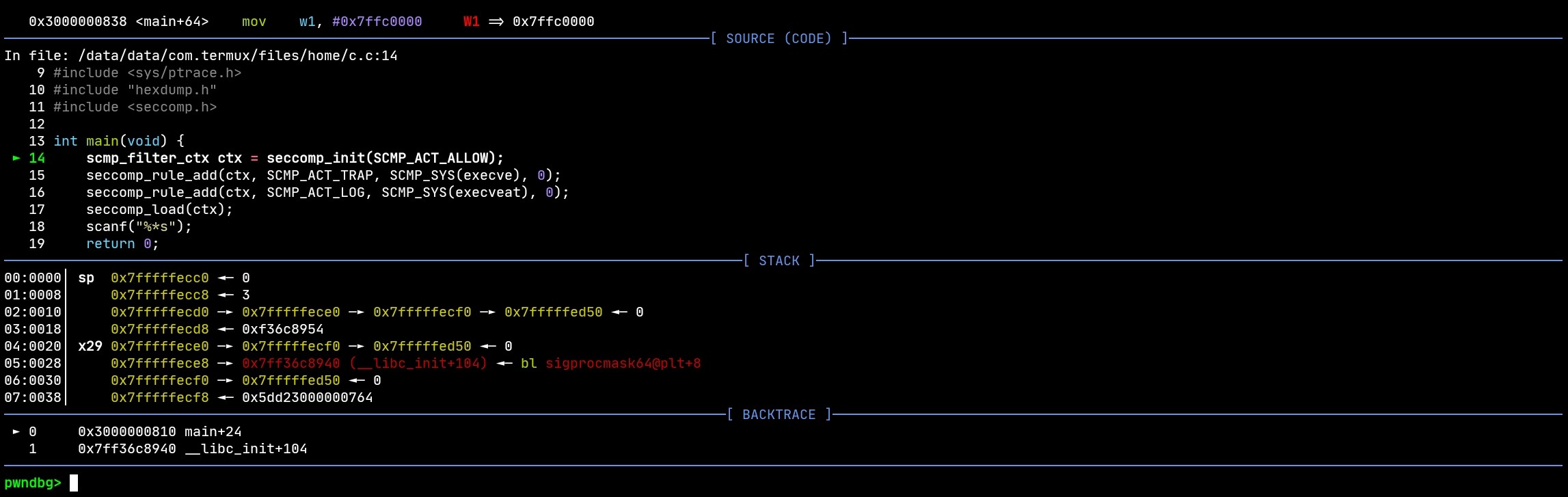

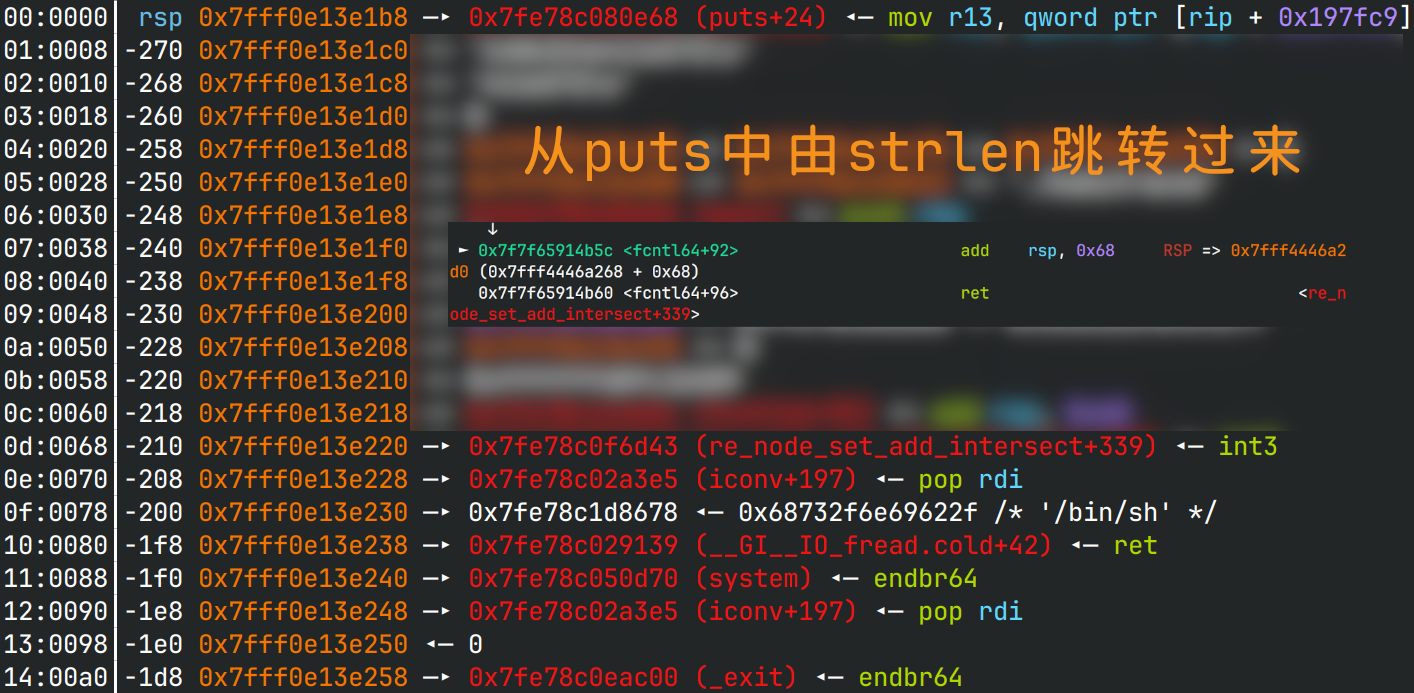

西湖论剑 2025 初赛 - babytrace

利用

int3干扰 ptrace 监控,劫持strlen@GOT实现 ROP 链,最终通过system拿 shell。