利用堆栈迁移和GOT劫持,从无输出程序中获取libc基址并执行system("/bin/sh")。

-

newstar2023 week4 - message board

利用栈初始化和one_gadget漏洞,成功在msgboard程序中获取shell。

-

newstar2023 week4 - game

利用程序漏洞控制参数,成功执行system函数并获取flag。

-

newstar2023 week4 - ezheap

利用堆漏洞和libc 2.31中的free hook,成功实现了对系统调用的利用。

-

newstar2023 week4 - Double

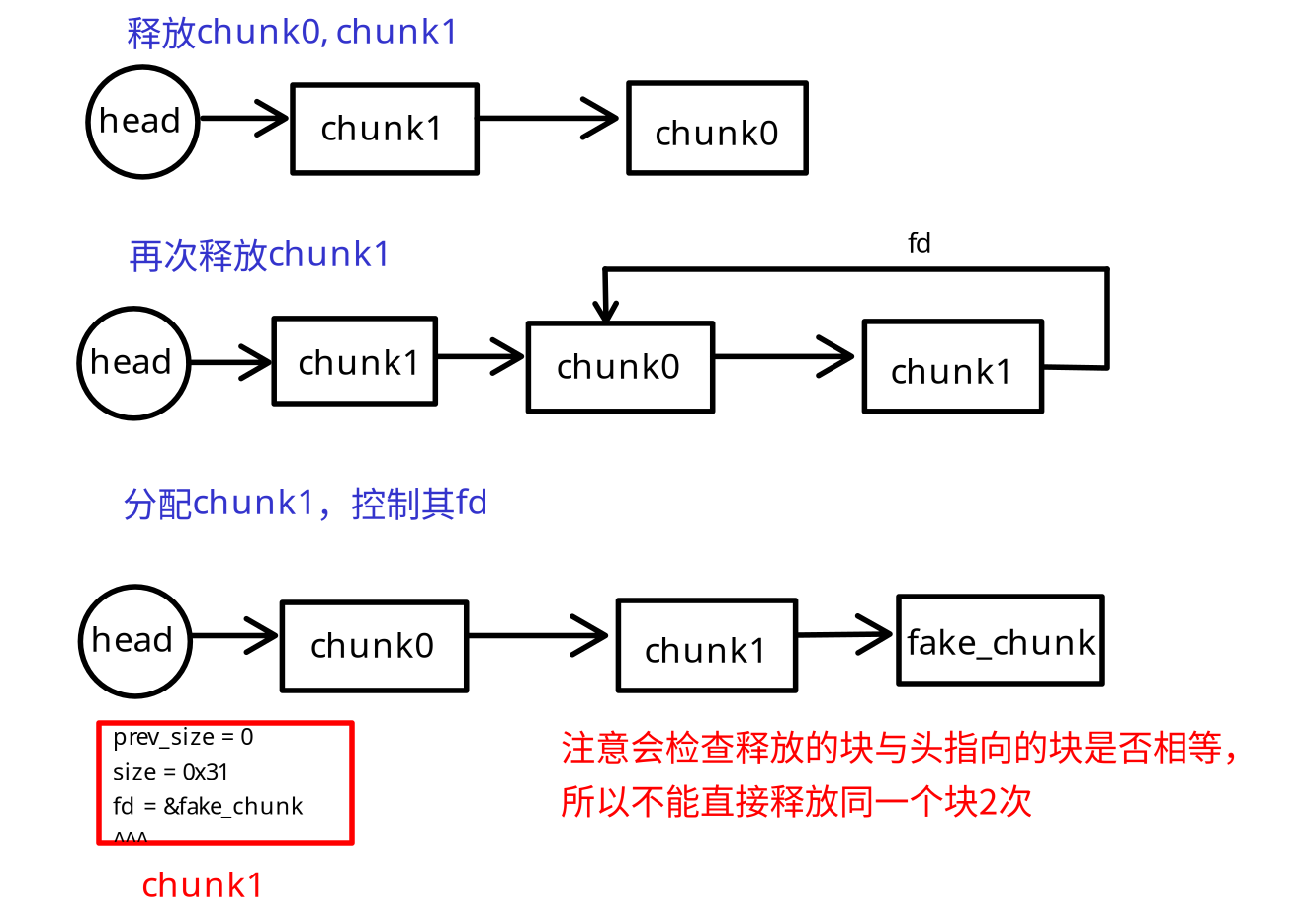

利用fastbin double free漏洞伪造堆块,实现shell获取。

-

newstar2023 week3 - stack migration revenge

通过栈迁移到bss区控制地址,利用GOT和PLT泄露libc地址并执行system函数。

-

newstar2023 week3 - srop

利用srop技术通过栈迁移和sigreturn控制程序执行,成功实现execve("/bin/sh")。

-

newstar2023 week3 - puts or system

通过格式化字符串漏洞,将程序中的puts调用替换为system调用,成功获取shell。

-

newstar2023 week3 - orw rop

通过利用rwx区域和libc中的gadgets,成功构造payload读取shellcode并执行以获取flag。

-

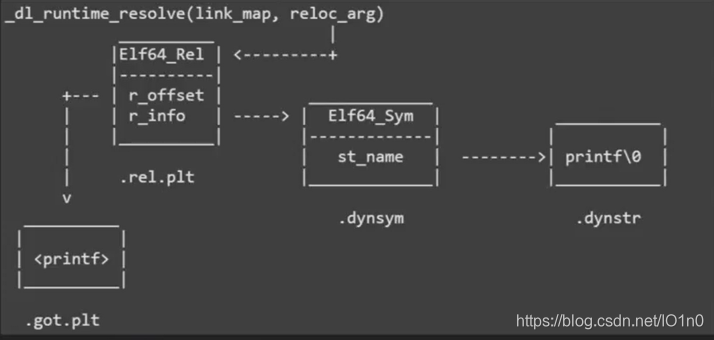

newstar2023 week3 - dlresolve

使用pwntools实现ret2dlresolve漏洞利用,简化了官方复杂的解题方式。