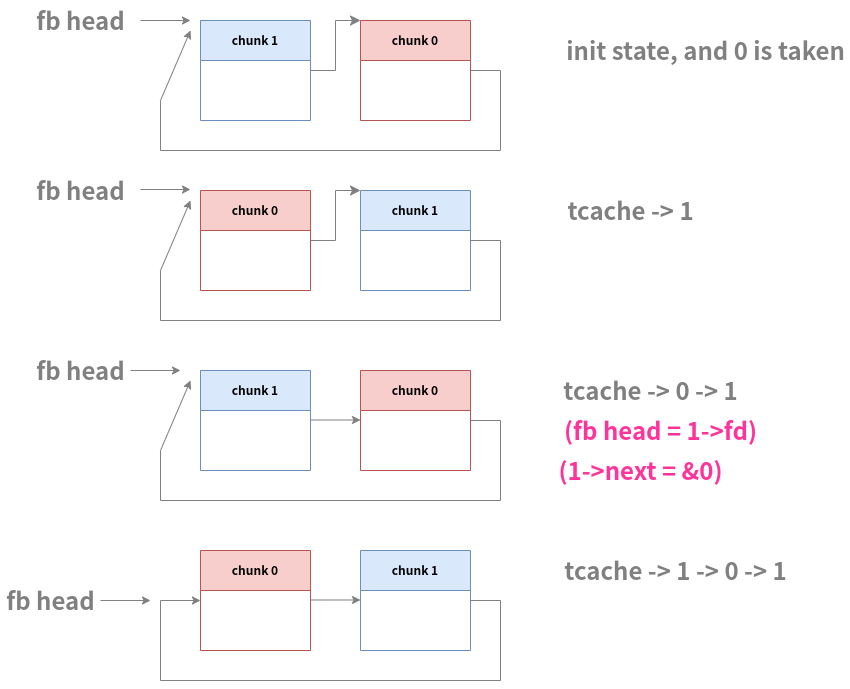

通过构造tcache dup和利用libc 2.31中的free hook,实现任意地址写,最终调用system('/bin/sh')。

-

hgame2024 week2 - Elden Ring II

利用glibc 2.31中的UAF漏洞,通过tcache dup和poisoning获得libc并执行system("/bin/sh")。

-

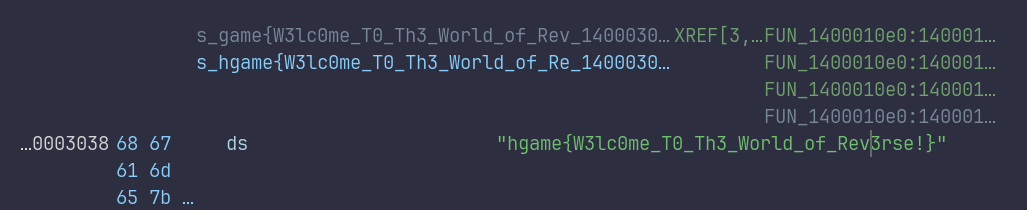

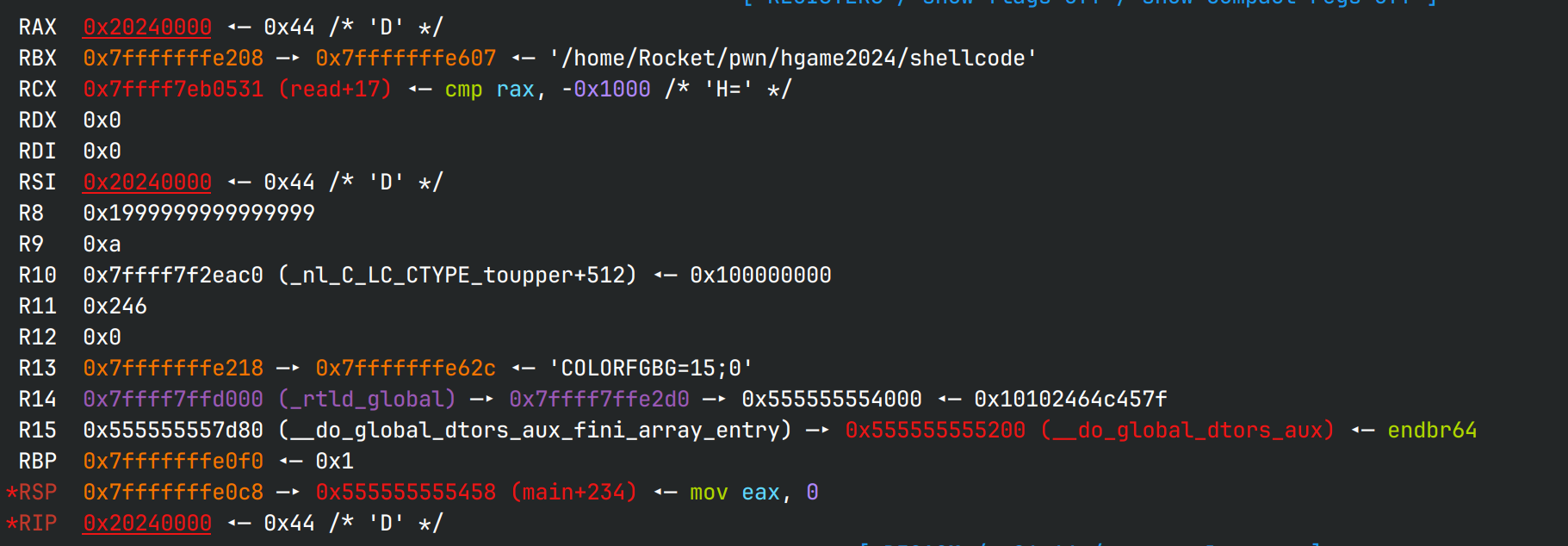

hgame2024 week2 - ShellcodeMaster

通过栈迁移和泄露libc地址,利用shellcode实现flag的读取和打印。

-

hgame2024 week1 剩余题解

总结了hgame2024第一周的CTF题解,包括web、reverse、crypto、misc和pwn类别,共解决15个挑战。

-

hgame2024 week1 - Elden Ring I

通过栈溢出和libc泄露,利用ORW在BSS区执行命令获取flag。

-

hgame2024 week1 - Elden Random Challenge

通过缓冲区溢出控制随机数生成器,实现ret2libc攻击以获取系统权限。

-

hgame2024 week1 - ezfmt string

CTF题目利用格式化字符串漏洞和栈迁移执行后门函数,需猜测rbp地址。

-

hgame2024 week1 - ezshellcode

通过输入-1绕过大小限制,利用异或和寄存器控制实现shellcode注入并打开shell。

-

isctf2023 - touch file 2

通过利用堆漏洞和libc函数,成功实现了从程序获取shell的攻击。

-

isctf2023 - fries

涉及格式化字符串和ret2libc攻击,通过泄露栈和libc地址并利用one_gadget实现远程shell。