利用双重释放和使用-after-free漏洞,通过tcache dup将free_hook指向system,最终获取shell。

-

hgame2024 final 剩余题解

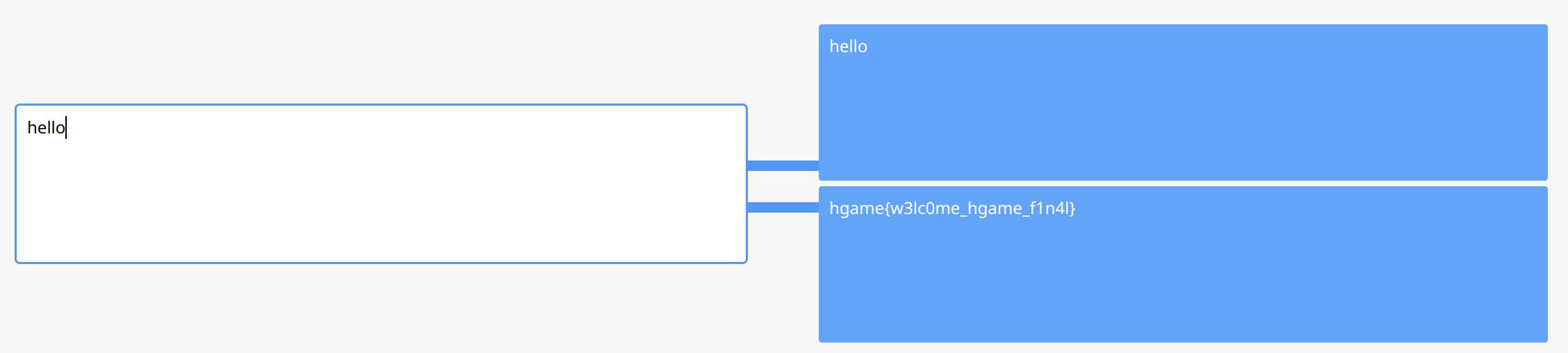

解出4道题目,涉及反混淆、解密、零宽字符和多层文件解压。

-

hgame2024 final - 1988

利用vax780的栈溢出和suid权限,通过定时任务实现RCE并获取flag。

-

hgame2024 week4 剩余题解

CTF题解总结:通过逆向工程和解密手段,成功解决多个挑战,包括Python反编译、异或解密、破解Zip文件、解析OpenWRT固件等,最终获得flag。

-

hgame2024 week4 - EldenRingFinal

通过利用堆重叠和off-by-one漏洞,修改glibc的stdout指针以泄露libc地址,并最终利用__malloc_hook执行OneGadget。

-

hgame2024 week3 剩余题解

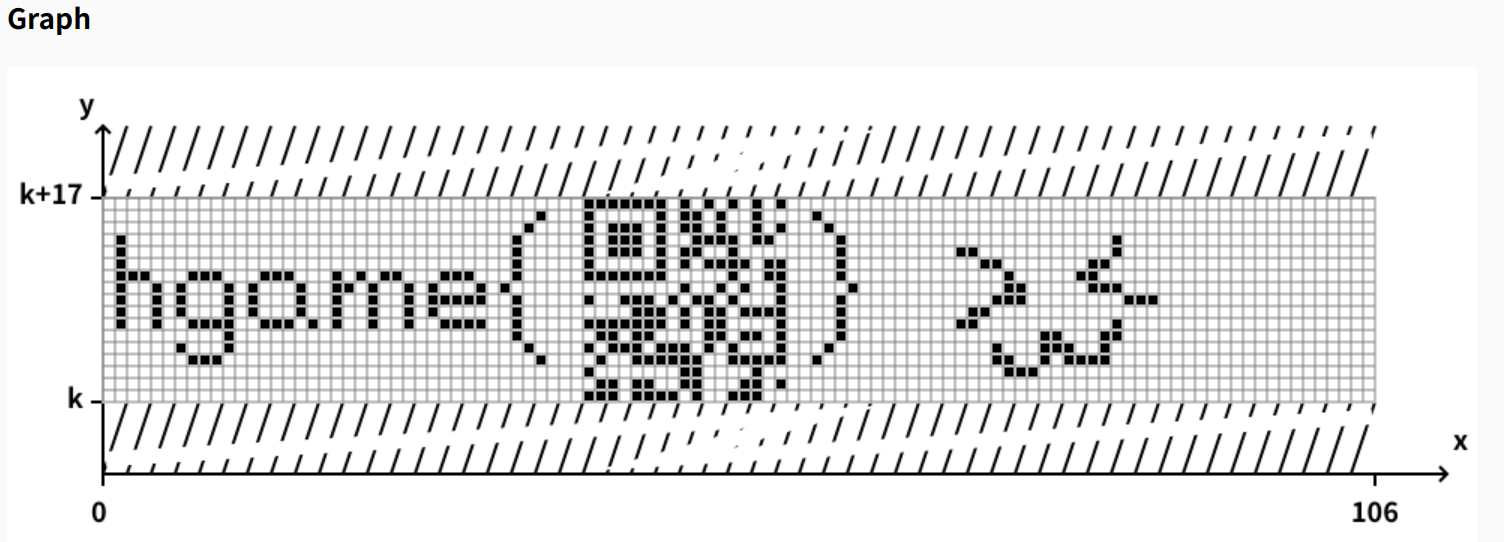

CTF题解总结:通过逆向工程和加密算法分析,成功解出7道题目的flag。

-

hgame2024 week3 - Elden Ring III

本题主要通过Largebin攻击和House of Apple 2技术,利用glibc 2.32中的漏洞进行利用和提取libc及堆地址。

-

hgame2024 week3 - 你满了,那我就漫出来了!

利用off-by-null漏洞和House of Einherjar技术在hgame2024 week3中成功泄露libc地址并执行系统命令。

-

hgame2024 week2 剩余题解

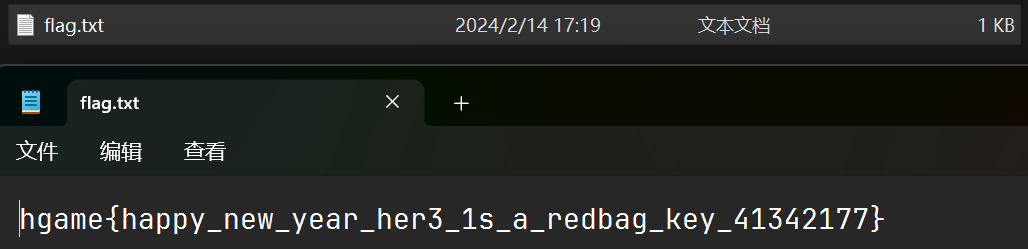

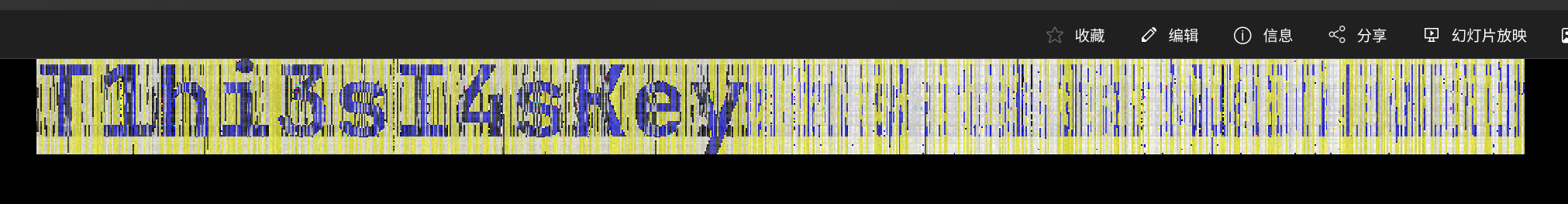

CTF题解总结:包括web命令绕过、逆向多线程程序、AES解密、RSA与背包问题解法,以及通过Wireshark和水印提取flag。

-

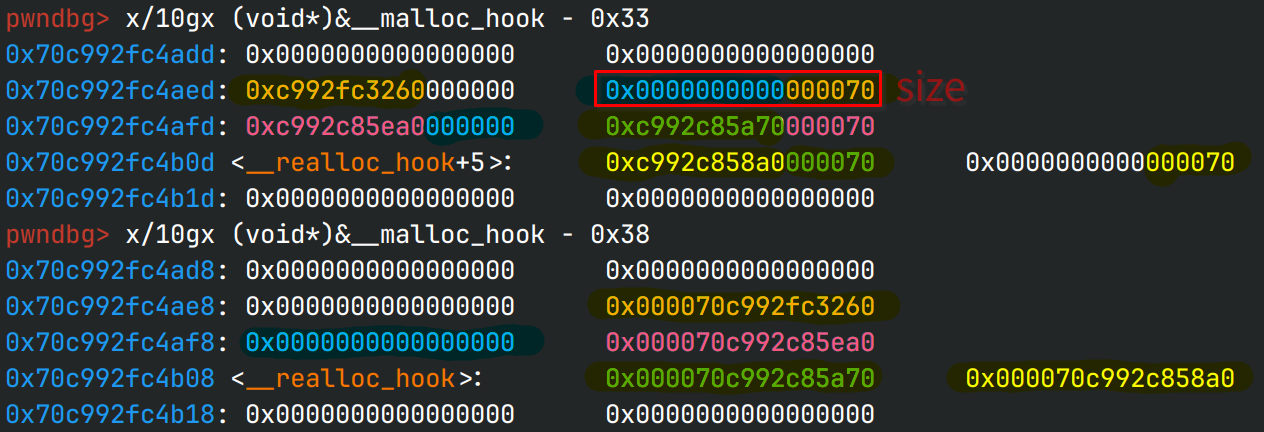

hgame2024 week2 - old fastnote

通过fastbin dup漏洞,利用glibc 2.23的mallocHook实现了任意代码执行,成功获取shell。