newstar2023 week4 - Double

文件分析

下载Double, NX on, PIE off, Canary on, RELRO full

ghidra分析为64位程序

解题思路

堆入门题,打开了我学习堆的大门

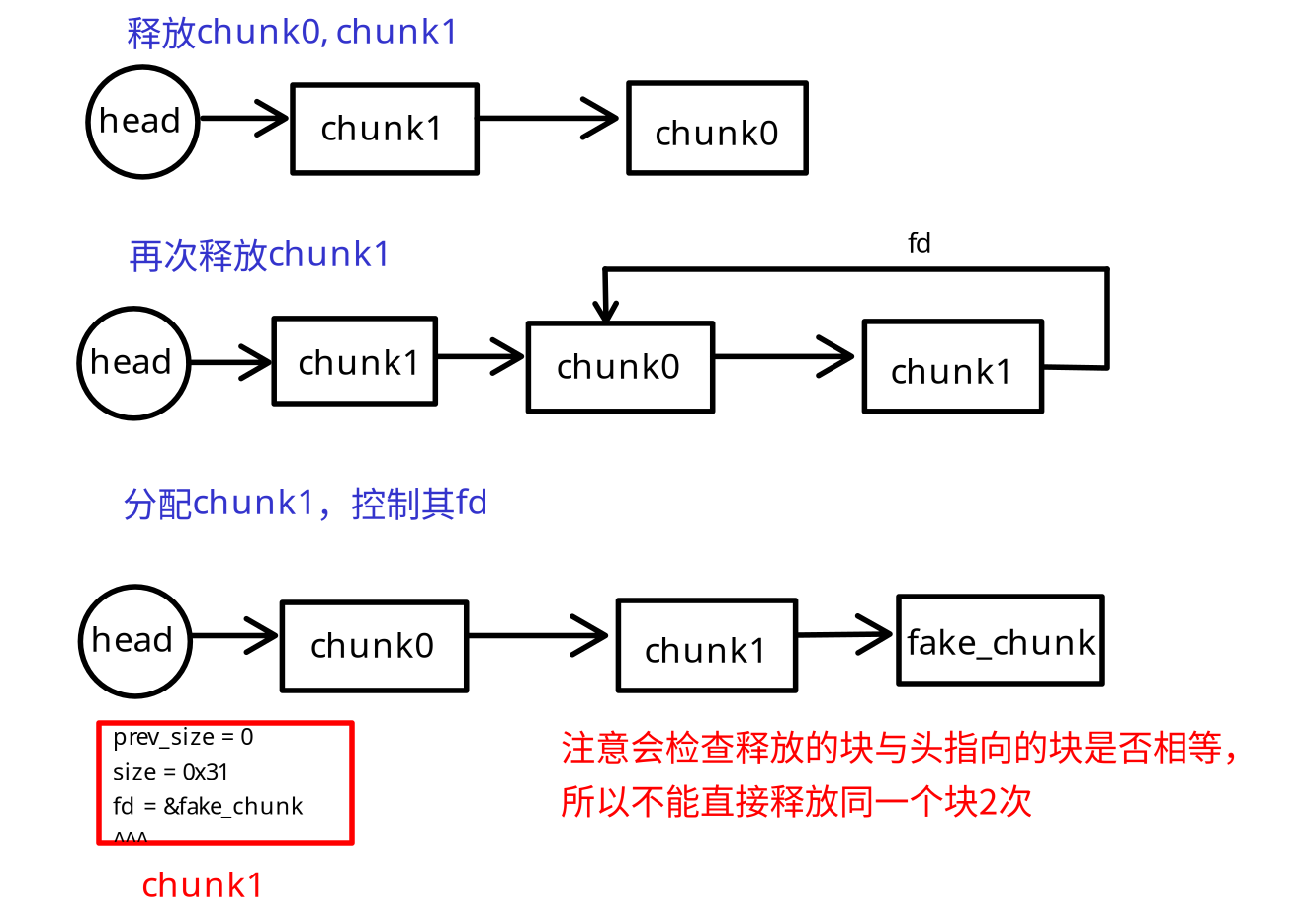

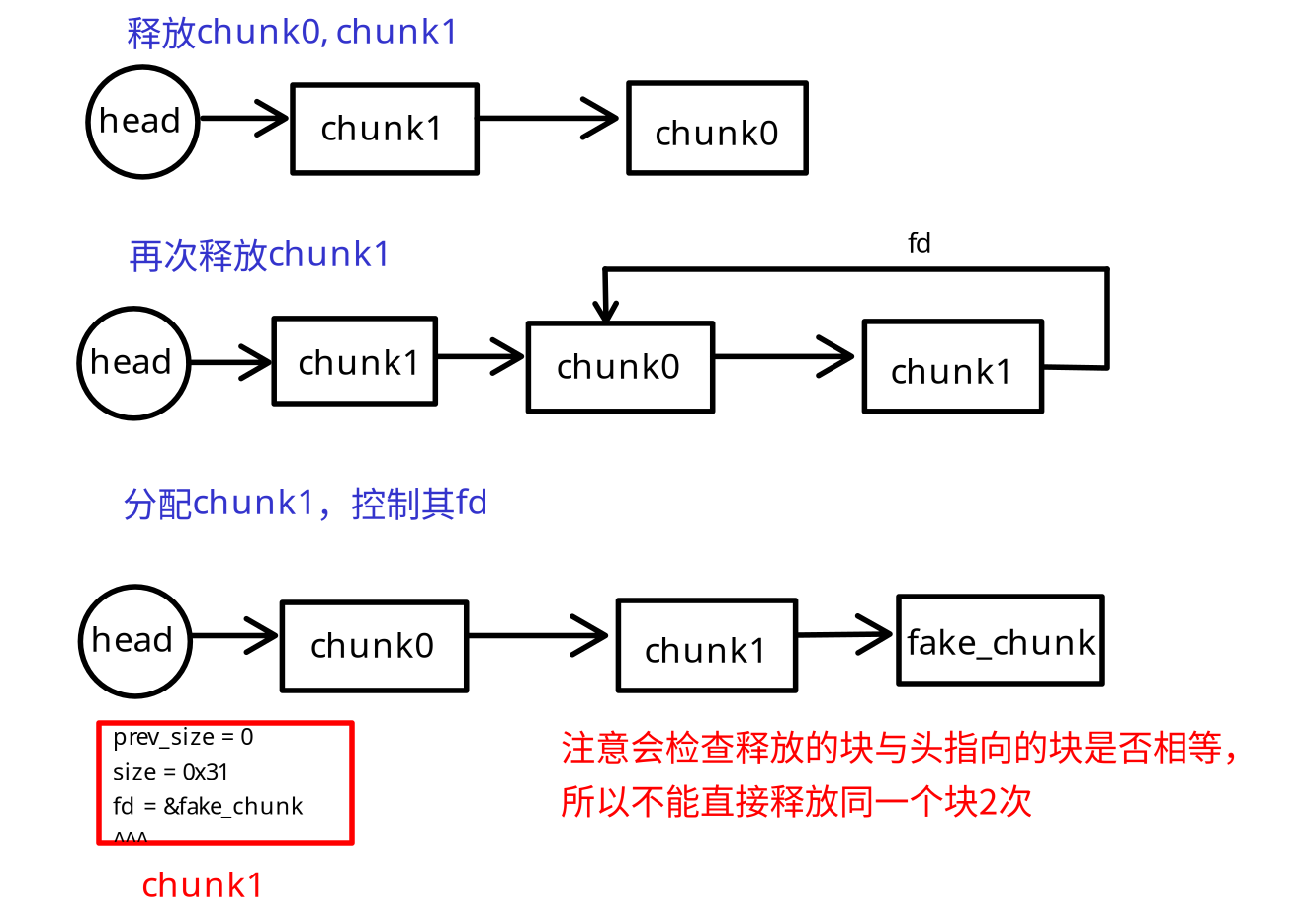

题目要求check_num[2] = 0x666就可以给shell,由于目标libc是2.23,

所以可以直接利用fastbin的double free,伪造一个块到check_num上

(size已经帮我们伪造好了)

前置知识

fastbin double free由于检查少,因此较为简单,但是仍要注意: 必须隔一个释放,且必须把需要伪造的块头处理好

EXPLOIT

1 | from pwn import * |

Done.

- 标题: newstar2023 week4 - Double

- 作者: RocketDev

- 创建于 : 2023-10-17 12:00:00

- 更新于 : 2024-07-25 12:34:56

- 链接: https://rocketma.dev/2023/10/17/W4_Double/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论