newstar2023 week3 - puts or system

文件分析

下载putsorsys, NX on, PIE off, Canary on, RELRO partial

ghidra分析为64位程序

解题思路

程序可多次输入,且存在格式化字符串漏洞;在printf后,执行了puts("/bin/sh")

根据题意,将puts调用替换为system调用就可以拿到shell

由于程序relro保护为partial,因此可以直接将puts@got地址改为system地址即可

%n系列写地址输出过的字符是累计的,所以计算失误就会导致攻击失败, 因此可以把小的数字放在前面,大的数字放在后面,方便计算

EXPLOIT

1 | from pwn import * |

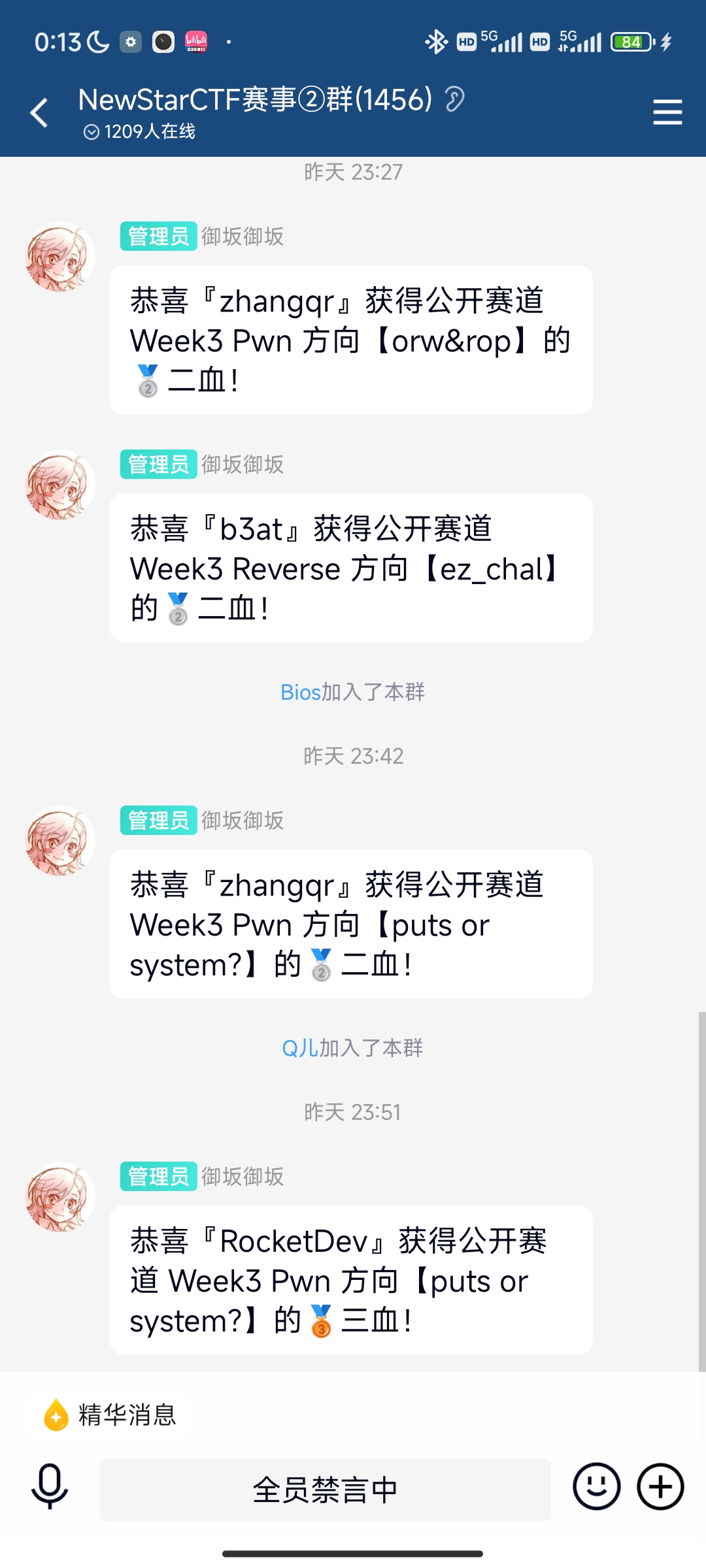

第一次三血!

Done.

- 标题: newstar2023 week3 - puts or system

- 作者: RocketDev

- 创建于 : 2023-10-12 12:00:00

- 更新于 : 2024-07-30 10:28:00

- 链接: https://rocketma.dev/2023/10/12/W3_puts_or_system/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论